Zero Trust: Come la Strategia Rivoluziona la Tua Sicurezza

Il panorama della sicurezza informatica è cambiato radicalmente, spingendo le organizzazioni B2B a ripensare l’approccio alla protezione degli asset critici. Oggi, l’adozione della strategia Zero Trust (ZT) non è più un’opzione per i pionieri, ma un imperativo per chi vuole sostenere la trasformazione digitale e garantirsi la resilienza aziendale.

Questo modello rivoluziona le pratiche di gestione della sicurezza, ponendo fine alla fiducia implicita e introducendo un rigoroso sistema di verifica continua. In contesti ad alta distribuzione, come l’adozione diffusa di servizi cloud, l’uso di dispositivi personali (BYOD) e il lavoro ibrido, l’approccio perimetrale tradizionale si è dimostrato insufficiente. Ti spiegheremo perché la strategia zero trust è l’unica via per mantenere il controllo in un mondo senza confini definiti.

Indice Contenuti

Zero Trust, non più un lusso, ma una necessità di business.

La sicurezza moderna richiede un cambio di paradigma: non fidarsi mai, verificare sempre. Questo principio fondamentale è ciò che distingue la strategia zero trust da tutto ciò che l’ha preceduta. Per gli imprenditori e i manager, comprendere il valore e l’impatto di questa architettura significa prendere decisioni strategiche che incidono direttamente sulla continuità operativa e sulla reputazione aziendale. Non stiamo parlando solo di tecnologia, ma di una filosofia operativa che protegge i tuoi dati, i tuoi clienti e il tuo futuro. Se senti che la complessità della tua sicurezza rete sta sfuggendo di mano, è il momento di considerare un’alternativa robusta e proattiva.

La Nuova Normalità: Contesti Ibridi e Minacce Evolute

L’espansione del cloud computing e l’esigenza di flessibilità operativa hanno frammentato il perimetro di sicurezza aziendale, rendendolo di fatto inesistente. I dati non risiedono più unicamente nel data center interno, ma sono distribuiti su cloud pubblici, privati e ibridi. Inoltre, gli attaccanti sono diventati incredibilmente sofisticati, utilizzando tecniche che bypassano facilmente i firewall di vecchia generazione, puntando invece sulle credenziali rubate o sugli errori umani. La presenza della strategia zero trust diventa vitale perché assume come scenario peggiore la compromissione interna, limitando i danni prima che possano diventare catastrofici. Di conseguenza, è essenziale che la tua organizzazione adotti misure proattive e dinamiche.

Perché l’Approccio Perimetrale Tradizionale è Fallito

L’approccio storico, basato sul presupposto che tutto ciò che si trova “all’interno” della rete sia fidato e tutto ciò che è “all’esterno” sia ostile, non funziona più. Una volta che un attaccante supera il firewall (il perimetro), può muoversi lateralmente quasi indisturbato, avendo accesso implicito a tutte le risorse interne. Questo crea una zona di rischio inaccettabile, specialmente per le aziende B2B che gestiscono informazioni sensibili e proprietà intellettuale. La strategia zero trust, al contrario, non concede fiducia automatica a nessun utente o dispositivo, indipendentemente dalla loro posizione fisica o dalla rete a cui sono connessi. Questo rafforza drasticamente la protezione asset critici, assicurando che ogni accesso sia verificato in tempo reale.

Cos’è la Strategia Zero Trust: il Principio “Never Trust, Always Verify”

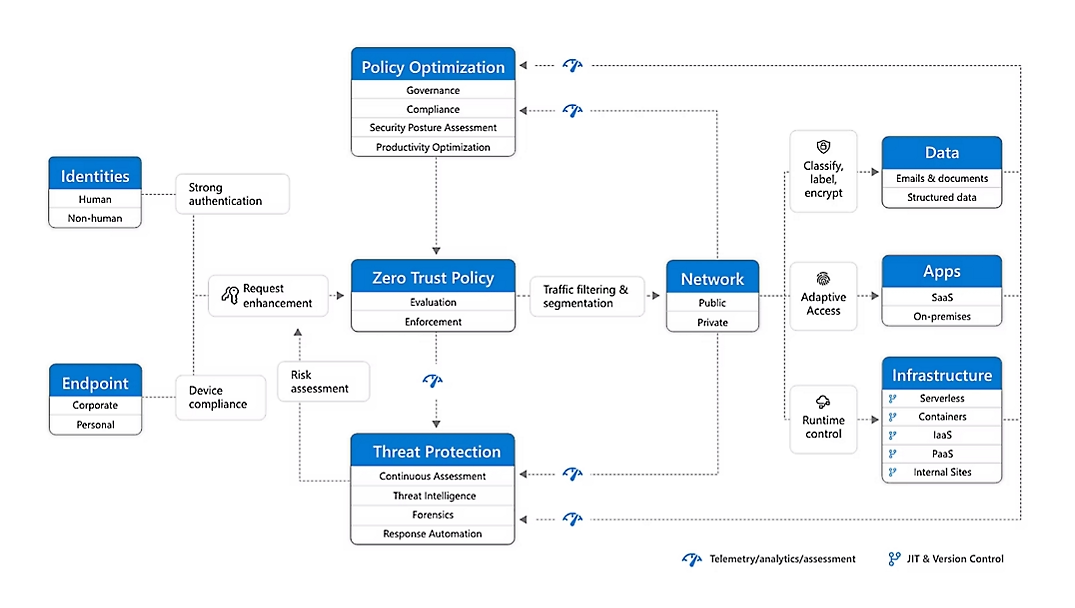

La strategia zero trust è un framework di sicurezza che richiede una rigorosa verifica per ogni persona e dispositivo che cerca di accedere alle risorse di una rete privata, indipendentemente dal fatto che si trovino all’interno o all’esterno del perimetro di rete. Il suo principio fondamentale è “Non Fidarsi Mai, Verificare Sempre” (Never Trust, Always Verify). Questa filosofia si estende a tutti gli accessi, dalle applicazioni ai dati, dalle reti ai dispositivi. La logica è semplice: in un ambiente di business complesso, la fiducia è una vulnerabilità. L’adozione della ZT è una mentalità strategica altamente utile per le organizzazioni nell’ambito delle loro trasformazioni digitali, come specificato anche nella guida “Zero Trust Principles v1.1 (2024)” della Cloud Security Alliance (CSA).

Per implementare con successo un’architettura zero trust, è necessario un approccio olistico che integri l’identità, il contesto, la postura del dispositivo e le politiche di accesso dinamiche. Questo richiede una profonda comprensione delle interazioni tra gli utenti, le applicazioni e i dati all’interno della tua azienda. Se la complessità ti preoccupa, servizi specializzati come quelli offerti da BluFin Solutions in ambito Cloud, Cyber Security e IT Transformation sono fondamentali per guidarti nella riprogettazione della tua sicurezza rete in chiave ZT.

I 5 Pilastri Fondamentali del Framework Zero Trust

Sebbene esistano diverse implementazioni, la maggior parte dei framework ZT si basa su cinque pilastri interconnessi che definiscono la sua architettura zero trust:

- Identità e Accesso Unificato (IAM/IDM): Ogni utente e dispositivo deve essere autenticato e autorizzato con il minimo privilegio necessario, e questa verifica non è un evento singolo ma un processo continuo.

- Dispositivo/Endpoint: Lo stato di salute e la conformità di ogni dispositivo che richiede l’accesso sono esaminati prima di concedere l’autorizzazione.

- Rete e Microsegmentazione: La rete è suddivisa in piccole zone isolate (microsegmenti) per limitare il movimento laterale di un attaccante, garantendo una migliore protezione asset critici.

- Carichi di Lavoro e Applicazioni: Le applicazioni e i servizi sono trattati come risorse che richiedono la stessa rigorosa verifica degli utenti, assicurando che solo il traffico autorizzato possa raggiungerli.

- Dati: La protezione si concentra direttamente sui dati (crittografia, DLP), indipendentemente da dove risiedono, rafforzando l’efficacia della strategia zero trust.

Differenza Chiave tra Zero Trust e VPN/Firewall Classici

La differenza tra Zero Trust e le soluzioni di sicurezza classiche come VPN e Firewall è abissale. Un Firewall protegge il perimetro: una volta superato, si ha ampio accesso. Una VPN crea un tunnel fidato attraverso la rete pubblica: l’utente viene autenticato all’ingresso ma poi gode di fiducia implicita all’interno della rete. La strategia zero trust, invece, ignora il concetto di perimetro e applica controlli di accesso granulari e dinamici a ogni singola transazione, anche all’interno della stessa rete locale. Questo significa che l’autenticazione è costante, le policy si adattano in tempo reale al contesto, e il principio del “minimo privilegio” è sempre attivo. Di conseguenza, il rischio di una breccia si riduce drasticamente, assicurando una maggiore resilienza aziendale.

I Benefici Diretti sull’Impatto Business con l’Architettura Zero Trust

L’adozione della strategia zero trust non è una spesa, ma un investimento strategico con un impatto diretto sui risultati di business. Per i manager B2B, i vantaggi si traducono in metriche chiave: riduzione del rischio, maggiore efficienza operativa e supporto diretto alla trasformazione digitale. Abbandonare il modello perimetrale ti permette di operare in modo sicuro ovunque, accelerando l’innovazione senza esporre l’azienda a rischi inaccettabili.

L’implementazione di una solida architettura zero trust migliora l’efficienza nella gestione accessi, riducendo i costi di remediation post-incidente. Inoltre, dimostrare un impegno così elevato per la sicurezza rete e la protezione asset critici può diventare un elemento di differenziazione competitivo, aumentando la fiducia dei tuoi clienti e partner. Questa visione proattiva è esattamente ciò che BluFin Solutions promuove, offrendo servizi di consulenza per allineare la tua strategia di sicurezza agli obiettivi di crescita del tuo business.

Aumento della Resilienza Aziendale e Business Continuity

La resilienza aziendale è la capacità di un’organizzazione di resistere, riprendersi e adattarsi rapidamente a interruzioni, compresi gli attacchi informatici. La strategia zero trust contribuisce in modo decisivo a questa resilienza limitando l’ampiezza e l’impatto di un attacco. Se un segmento di rete viene compromesso, la microsegmentazione impedisce che l’attacco si diffonda ad altri segmenti critici. Questo isolamento riduce il tempo di permanenza (Dwell Time) dell’attaccante e facilita l’azione di risposta e recupero, mantenendo operative le altre funzioni aziendali essenziali.

Supporto alla Trasformazione Digitale e all’Adozione del Cloud

La trasformazione digitale impone l’adozione di cloud e di servizi SaaS, che per loro natura sono distribuiti e fuori dal controllo fisico aziendale. Tentare di applicare i vecchi controlli perimetrali a questi nuovi ambienti è impossibile e inefficace. La strategia zero trust offre un modello di sicurezza rete “cloud-native” che protegge l’accesso a qualsiasi risorsa, indipendentemente dalla sua ubicazione. Questo ti permette di accelerare l’adozione di nuove tecnologie e modelli di lavoro ibridi in modo sicuro, senza dover sacrificare la produttività per la sicurezza.

Conformità Normativa semplificata: un approccio “Security by Design”

Le normative sulla privacy e sulla sicurezza dei dati (come GDPR) richiedono un approccio “Security by Design”. L’architettura zero trust, con la sua enfasi sul minimo privilegio, sulla microsegmentazione e sulla rigorosa gestione accessi, è intrinsecamente allineata a questi principi. Riuscire a dimostrare che gli accessi sono continuamente monitorati e limitati solo alle risorse strettamente necessarie semplifica notevolmente gli sforzi di compliance e di audit. Questo non elimina le necessità di conformità, ma fornisce la struttura operativa per soddisfarle in modo più efficiente e verificabile.

La Microsegmentazione: il Cuore Tecnico della Sicurezza Rete Zero Trust

La microsegmentazione è l’elemento tecnico più distintivo e potente della strategia zero trust. Consiste nel dividere il datacenter o la rete cloud in piccole zone (segmenti) logici, fino al livello della singola applicazione o carico di lavoro. L’accesso tra questi segmenti è rigorosamente regolato da policy granulari, basate sull’identità e sul contesto, e non semplicemente sulla posizione di rete. L’obiettivo è impedire il movimento laterale incontrollato da parte di minacce interne o esterne che sono riuscite a penetrare un segmento.

In pratica, se un attaccante compromette un server nel segmento A (ad esempio, il server di posta), non potrà accedere liberamente al segmento B (ad esempio, il database dei clienti) senza superare un’ulteriore, esplicita verifica basata sulle policy ZT. Questo aumenta in modo esponenziale la difficoltà per l’aggressore di raggiungere la protezione asset critici. Implementare la microsegmentazione non è un compito banale e richiede una mappatura dettagliata dei flussi di traffico. È qui che l’esperienza di un partner come BluFin Solutions è cruciale: possiamo aiutarti a progettare e implementare un’architettura zero trust su misura, minimizzando le interruzioni operative.

Vantaggi Operativi della Segmentazione Granulare

Oltre a bloccare il movimento laterale, la segmentazione granulare offre vantaggi operativi significativi. Permette al team IT di isolare rapidamente i sistemi compromessi in caso di incidente, riducendo i tempi di risposta (MTTR – Mean Time To Respond) e l’esposizione complessiva. Inoltre, consente di applicare livelli di sicurezza differenziati in base alla sensibilità del segmento: i dati finanziari più critici possono essere protetti con policy più severe rispetto, ad esempio, a un server di test e sviluppo. Questo approccio mirato ottimizza l’uso delle risorse di sicurezza e rafforza la sicurezza rete dove è più importante.

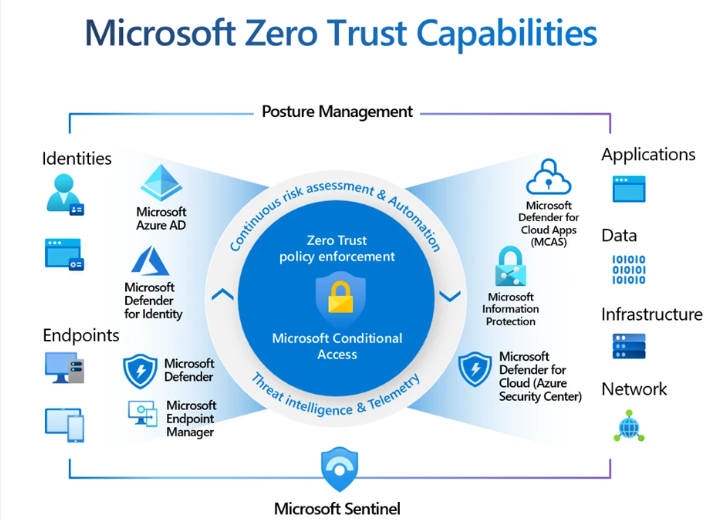

Gestione degli Accessi e Identità: La Fondamenta del Modello Zero Trust

Nel modello strategia zero trust, l’identità è il nuovo perimetro. La gestione degli accessi (IAM – Identity and Access Management) è la colonna vertebrale dell’intera architettura zero trust. Ogni richiesta di accesso deve essere autenticata, autorizzata e validata da un Policy Engine centrale. Non è sufficiente sapere chi sei; il sistema deve sapere dove sei, che dispositivo stai usando, quanto è sano il tuo dispositivo e quali dati stai cercando di raggiungere.

Questo livello di controllo dinamico è fondamentale per la gestione accessi in ambienti ibridi e multi-cloud, dove la posizione fisica non definisce più l’affidabilità. Per la tua azienda B2B, garantire che solo gli utenti e i servizi giusti abbiano l’accesso minimo necessario (Least Privilege) è la prima linea di difesa contro la maggior parte degli attacchi. Per implementare sistemi di gestione accessi Zero Trust-ready, BluFin Solutions offre servizi di Cyber Security che integrano soluzioni di MFA adattiva e Conditional Access, elementi essenziali per una vera strategia zero trust.

L’Importanza dell’Autenticazione Multifattore (MFA) Adattiva

L’Autenticazione Multifattore (MFA) adattiva eleva lo standard di sicurezza. A differenza della MFA tradizionale, che richiede un secondo fattore solo all’inizio della sessione, la MFA adattiva valuta continuamente il rischio della sessione. Ad esempio, se un utente accede dal solito ufficio ma improvvisamente tenta di accedere a dati sensibili da un indirizzo IP sconosciuto in un altro continente, il sistema può richiedere una nuova autenticazione immediata. Questo monitoraggio continuo della gestione accessi previene l’abuso di credenziali rubate o di sessioni di navigazione compromesse.

Policy di Accesso Dinamiche (Conditional Access): Quando il Contesto Conta

Il Conditional Access è il meccanismo che traduce le policy ZT in azioni concrete. Non si basa su regole statiche (“Se sei nel reparto X, puoi accedere a tutto Y”), ma su regole dinamiche basate sul contesto (“Se sei nel reparto X, il tuo dispositivo è conforme, e stai accedendo da una rete fidato, allora hai accesso Y. Altrimenti, l’accesso è bloccato o limitato”). Questo approccio consente una flessibilità operativa senza precedenti, mantenendo elevatissimi gli standard di sicurezza rete.

Protezione degli Asset Critici: dalla teoria all’applicazione pratica

L’obiettivo finale di ogni strategia zero trust è la protezione asset critici, siano essi dati sensibili dei clienti, proprietà intellettuale o sistemi operativi vitali. La forza del modello ZT non risiede in un singolo prodotto, ma nella sua capacità di orchestrare diversi strumenti di sicurezza (IAM, microsegmentazione, EDR/XDR, DLP) per creare un ecosistema difensivo unificato e coerente.

La strategia zero trust trasforma il tuo approccio alla sicurezza da reattivo a proattivo. Invece di limitarti a rilevare un attacco dopo che è iniziato, le policy ZT mirano a prevenire la connessione indesiderata fin dall’inizio. Questo si traduce in una notevole diminuzione del rischio di violazioni, un miglioramento della resilienza aziendale e, in ultima analisi, un maggiore ritorno sull’investimento in sicurezza.

Riduzione del Rischio con Zero Trust

Consideriamo un’azienda B2B di servizi, che ha subito una violazione a causa di un phishing andato a buon fine, che ha compromesso le credenziali di un dipendente. Nel vecchio modello perimetrale, l’attaccante avrebbe potuto muoversi lateralmente e crittografare intere sezioni del network.

Con la strategia zero trust implementata, l’attacco è stato contenuto:

- MFA Adattiva: Dopo aver tentato di accedere a un’applicazione finanziaria, il sistema ha rilevato un comportamento anomalo (orario/posizione) e ha richiesto una ri-autenticazione, fallendo.

- Microsegmentazione: Nonostante la compromissione iniziale, l’attaccante non è riuscito a vedere o a raggiungere i segmenti di rete contenenti il database dei clienti, poiché le policy ZT avevano negato l’accesso implicito.

- Monitoraggio Continuo: Il sistema di monitoraggio ha rilevato il tentativo di movimento laterale non autorizzato, allertando immediatamente il team di sicurezza.

Risultato: Un incidente potenziale di mesi di interruzione si è trasformato in un allarme contenuto e risolto in poche ore, salvaguardando la protezione asset critici e la resilienza aziendale.

Monitoraggio Continuo e Automazione della Risposta agli Incidenti

La strategia zero trust non si conclude con l’implementazione delle policy, ma richiede un monitoraggio continuo. Ogni accesso, ogni transazione e ogni stato del dispositivo viene registrato e analizzato in tempo reale. Questo flusso di dati alimenta sistemi di intelligenza artificiale e machine learning (AI/ML) che automatizzano la risposta agli incidenti. Ad esempio, se un dispositivo mostra segni di infezione, il sistema ZT può automaticamente revocarne l’accesso alla rete prima che il malware possa diffondersi, agendo molto più velocemente di qualsiasi intervento umano. Questa automazione è essenziale per gestire la complessità dei moderni contesti B2B.

Domande Frequenti (FAQ) sulla Strategia Zero Trust

La strategia Zero Trust è solo per le grandi aziende o anche per le PMI B2B?

La strategia zero trust è scalabile e necessaria per aziende di ogni dimensione, specialmente le PMI B2B che gestiscono dati sensibili e sono meno attrezzate per affrontare una violazione su larga scala. Il principio del “minimo privilegio” è universale.

Quali sono i tempi medi per implementare un’architettura Zero Trust?

I tempi variano in base alla complessità e alla dimensione della rete, ma l’adozione della strategia zero trust è un viaggio incrementale, non un singolo progetto. Può iniziare con l’implementazione di MFA adattiva (poche settimane) per poi procedere con la microsegmentazione (diversi mesi).

Zero Trust sostituisce il mio Firewall o la mia VPN?

La strategia zero trust non sostituisce completamente i firewall e le VPN, ma li rende solo una parte del quadro di sicurezza. I firewall continuano a filtrare il traffico di rete, mentre le VPN possono ancora essere utilizzate come mezzo di connessione, ma è il Policy Engine ZT a prendere la decisione finale di autorizzazione.

La microsegmentazione può rallentare le mie applicazioni?

Se l’architettura zero trust è progettata e implementata correttamente, la microsegmentazione non dovrebbe causare un rallentamento significativo. Anzi, isolando il traffico non necessario, può in alcuni casi migliorare le prestazioni e l’affidabilità della sicurezza rete e delle applicazioni.

Quanto è difficile la gestione accessi nel modello Zero Trust?

La gestione accessi in ZT è inizialmente più complessa da configurare a causa delle policy granulari, ma una volta automatizzata tramite strumenti di Identity and Access Management (IAM) e Conditional Access, la gestione operativa quotidiana diventa più efficiente e molto più sicura.

In che modo Zero Trust migliora la resilienza aziendale?

Limitando il movimento laterale e la diffusione degli attacchi, la strategia zero trust riduce l’impatto di una violazione. Questo confinamento permette all’azienda di isolare rapidamente l’incidente e mantenere operativi i sistemi critici, garantendo una maggiore resilienza aziendale.

Il Futuro della Sicurezza Aziendale è Zero Trust

La strategia zero trust rappresenta l’evoluzione necessaria della sicurezza rete per le aziende B2B che operano in un mondo ibrido, cloud-centrico e ad alto rischio. Abbracciare il principio “Non Fidarsi Mai, Verificare Sempre” non significa solo implementare una nuova tecnologia, ma adottare una mentalità di sicurezza proattiva che protegge la tua trasformazione digitale, rafforza la resilienza aziendale e garantisce la protezione asset critici.

L’implementazione di una vera architettura zero trust richiede competenza specialistica nella gestione accessi, nella microsegmentazione e nell’orchestrazione di sistemi complessi. Affidarsi a esperti con esperienza nel settore Cloud e Cyber Security è la mossa più saggia per garantire che la transizione sia fluida, sicura e allineata ai tuoi obiettivi di business. Se la tua azienda sta cercando di portare la sua sicurezza rete e la sua resilienza aziendale al livello successivo, il momento di agire è ora.

Vuoi capire come la Strategia Zero Trust può essere applicata al tuo specifico contesto B2B?

Noi di BluFin Solutions offriamo una Consulenza Dedicata e Gratuita di 30 Minuti.

- Esploreremo le tue attuali sfide di sicurezza rete e gestione accessi.

- Valuteremo il tuo livello di resilienza aziendale e i tuoi asset critici.

- Riceverai un parere esperto sui passi pratici per avviare l’adozione della strategia zero trust.

Porta la tua azienda al livello successivo di sicurezza e resilienza. Prenota ora la tua consulenza gratuita.